30Jun-17

28Jan-16

Keybase

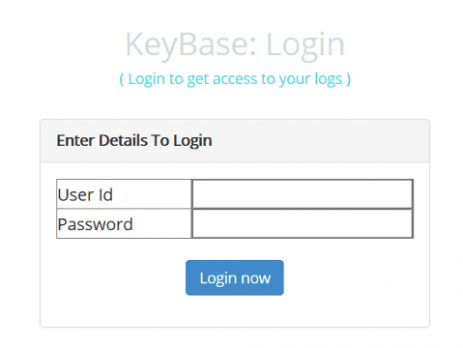

Recently, a malware known as KeyBase, is "triggering" some of my sensors. KeyBase was distributed in February 2015 and sold for about $ 50 (in its first version), It remained active until May and then disappear from internet. During November it is back up with thousands of infections (v1.5). Keybase is a malware with limited capabilities belonging to the families of keyloggers and info-stealers. Malware Overview Keybase is written in C# and among its features we can find: Keylogging HotLogging(Keylogging ofspecific windows.ex. Paypal,...

28Jan-16

KeyBase

Da un po’ di tempo a questa parte, un malware conosciuto col nome di KeyBase, è ricomparso nei log di alcuni dei sensori che monitoro. Distribuito durante Febbraio 2015 nella versione 1.0 e acquistabile per circa 50$, è rimasto attivo fino a Maggio per poi sparire dalla rete. Da Novembre è tornato attivo (v1.5) con migliaia d’infezioni. Keybase è un malware dalle limitate capacità appartenente alla famiglia dei keylogger e info-stealer. You can read this article in English. Malware Overview Keybase è scritto in...

22Dec-15

Aethra Botnet

What do an old log file, Wordpress, “some” routers and some Italian ISP have in common? Apparently nothing but let me explain from the beginning and you will notice how interesting elements can be discovered, starting from an insignificant event. Friday, February 13, 2015: I was performing ordinary maintenance on my personal website and, while I was analyzing the statistics and logs, I noticed a "strange" recurring pattern: Anyone who has ever run a WordPress can recognize in this extract of log,...

22Dec-15

Aethra Botnet

Che cosa hanno in comune un vecchio file di log, Wordpress, una “manciata” di router e degli ISP italiani? All’apparenza nulla ma lasciatemi spiegare tutto dall’inizio e vedrete come, partendo da un evento poco significativo si possano scoprire elementi quantomeno interessanti. You can read this article in English here. Venerdì 13 Febbraio 2015: stavo effettuando ordinaria manutenzione sul mio sito personale quando analizzando le statistiche e I log mi accorsi di un pattern ricorrente e quantomeno “strano”: Chiunque abbia mai gestito un sito Wordpress...

15Oct-15

DiamondFox

Recentemente una nuova botnet è passata alla ribalta, grazie a Xylitol, il suo nome è DiamondFox, anche conosciuta col nome di Gorynch, è una botnet general purpose con svariate funzionalità. Ecco come si presenta il pannello di controllo della botnet: Il malware, scritto in VB6, ha molte funzioni al suo intero, una tra le più interessanti è lo scraper di carte di credito, un modulo del bot che ricerca nella RAM del computer infetto, generalmente un Point of Sale System (POS), i...

1Oct-15

Deep Web & Hacking Communities

Qualche mese fa sono stato intervistato da Pierluigi Paganini per Infosec Institute riguardo l’argomento: Hacking Communities in the Deep Web. Vi propongo quindi la sessione di Q&A tradotta in Italiano, l’articolo originale è ben più vasto di questo piccolo “recap” e ne consiglio la lettura. Si sente spesso parlare di Deep Web, cosa s’intende con questo termine? Il Deep Web è l’insieme di tutti i contenuti internet non indicizzati dai motori di ricerca e pertanto difficilmente raggiungibili dagli utenti standard. Sovente viene utilizzato...

28May-15

Reportage: HackInBo 2015 – Lab Edition

Lo scorso weekend si è tenuta a Bologna la quarta edizione dell’HackInBo, l’evento tutto italiano organizzato da Mario Anglani, dedicato agli appassionati e ai professionisti nell’ambito della sicurezza informatica. Come ogni edizione i membri del team VoidSec hanno partecipato all’evento e quest’anno, per la prima volta, anche bughardy si è unito al gruppo. L’evento quest’anno ha assunto una forma totalmente nuova affiancando alla giornata dedicata alla teoria una giornata intera di laboratori pratici, una novità che abbiamo decisamente apprezzato. La prima giornata, quella...

11Jan-15

Botnet

Una delle piaghe più diffuse nel mondo delle comunicazioni digitali è l’avvento delle botnet, reti di computer infetti utilizzati per protrarre attacchi su larga scala. I principali attacchi legati al mondo delle botnet sono DDoS, spamming, furto di credenziali o spionaggio industriale. Nel mondo delle botnet s’individuano due categorie di attori, i botmaster, coloro che tramite un server di comando e controllo (C&C) gestiscono la rete e ne indirizzano le azioni, e i bot (zombie), macchine infette in attesa di comandi...

30Oct-14