11Jan-15

3Dec-14

Poodle

Un’altra falla simile a Heartbleed è stata scoperta nel protocollo crittografico Secure Sockets Layer (SSL) 3.0, vulnerabilità che permette ad un attaccante di decifrare il contenuto delle connessioni crittate ai siti web. La falla affligge tutti i prodotti che seguono le direttive del Secure layer, versione 3; inclusi Chrome, Firefox, and Internet Explorer. I ricercatori hanno chiamato l’attacco "POODLE," acronimo di Padding Oracle On Downgraded Legacy Encryption, che permette ad un attaccante di eseguire un attacco man-in-the-middle in grado di decifrare i...

27Sep-14

Shellshock/BashBug

Una vulnerabilità critica, sfruttabile da remoto, è stata scoperta nella shell da riga di comando - meglio conosciuta come Bash - di Linux e Unix. Rende vulnerabili innumerevoli siti web, server, PC, Mac OS, vari router domestici, e molti altri dispositivi. In questo articolo cercheremo di analizzare gli aspetti tecnici della vulnerabilità Shellshock aka BashBug. Tutto quello che c'è da sapere su Shellshock/BashBug Che cosa è "Shellshock"? Shellshock è il nome utilizzato dai media per un bug di sicurezza trovato in Bash, un programma...

22Sep-14

Trend Watch: Drop Hack

Da molto tempo, la community dei giocatori di LoL (League of Legends) è “colpita” da un noto problema: il Drop Hack. In questo articolo analizzeremo i seguenti aspetti di questa tecnica poco etica: Cos’è il Drop Hack e perché viene utilizzato? La sua reale efficacia Tecnicamente, come viene eseguito? E’ possibile prevenirlo o mitigarlo? Cos’è il Drop Hack? Dal nome già si può capire Drop: lasciare cadere (intenzionalmente). E’ una tecnica di “cheating”, usata da alcuni giocatori, per non perdere le partite classificate o...

25Jun-14

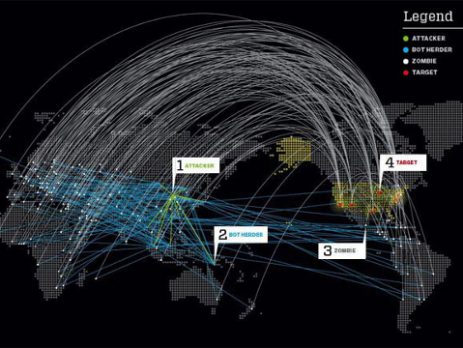

Attacchi DDoS: Hit and Run

Recentemente abbiamo notato il crescente trend degli attacchi DDoS soprannominati Mordi e Fuggi (Hit and Run),con questo articolo analizzeremo questo trend per capirne l’efficienza. Hit and Run DDoS: periodiche sequenze di attacchi DDoS ad alto volume di traffico dalla durata limitata. Per questa tipologia di attacchi DDoS non sono necessarie risorse su larga scala o botnet per causare dei seri disservizi all’obiettivo. Gli attacchi DDoS sono tra i servizi più redditizi all'interno dell'ecosistema underground dei cyber criminali, solitamente gli aggressori attaccano per un...

29May-14

TrueCrypt, mistero d’autore

E’ dalla mezzanotte di ieri che il sito del popolare tool di sicurezza, TrueCrypt, accoglie i suoi utenti con il seguente messaggio: Gli sviluppatori (anonimi) responsabili dello sviluppo e del mantenimento di TrueCrypt avvertono gli utenti che il software non è sicuro e che non verrà più aggiornato. Nelle ultime ventiquattro ore, truecrypt.org ha cominciato a ridirigere i visitatori verso una pagina contenente le istruzioni per la transazione dei file protetti da TrueCrypt verso BitLocker, il programma di crittografia proprietario...

11Apr-14

Heartbleed Bug

Pochi giorni fa è stato divulgato il bug Heartbleed, vulnerabilità che affligge la libreria OpenSSL; da quel giorno molte parole sono state spese per cercare di spiegare la falla anche al personale non tecnico, ma molte volte su grandi testate giornalistiche sono state scritte, passatemi il termine, idiozie (“virus scassinatore della rete”). Scriviamo pertanto questo articolo cercando di analizzare tutta la questione Heartbleed da un punto di vista tecnico. OpenSSL, libreria utilizzata per criptare le comunicazioni in internet, è il cuore...

20Mar-14

Phishing Coinbase bitcoin

Probabilmente avrete già sentito parlare di Bitcoin, moneta digitale che non ha alcun controllo centralizzato da parte di governi e/o banche. I bitcoin si basano su un protocollo peer-to-peer che usa calcoli crittografici complessi per gestire le transazioni, in cui i partecipanti sono identificati da stringhe non collegate alle identità delle persone che realmente stanno interagendo; nonostante ciò, i bitcoin non sono completamente anonimi, esiste infatti, un sito chiamato Blockchain che tiene traccia di tutti gli spostamenti nel tempo della valuta,...

14Mar-14

Ransomware Virus Killer

Chi ci segue da qualche tempo sa che di questi giorni sarebbe dovuto uscire un articolo, magari oggi, magari domani. Crediamo però che ci siano momenti in cui sia meglio fermarsi a riflettere, e la notizia che ci è arrivata ieri dalla Romania fa si che questo sia uno di quei momenti. Abbiamo già sentito parlare di Ransomware, una tipologia di malware che cryptano e bloccano i dati presenti nei computer, chiedendo un riscatto alle vittime. Un caso famoso è stato cryptolocker...

18Oct-13